Organigrama de RH - Controlo de alterações e garantia de qualidade

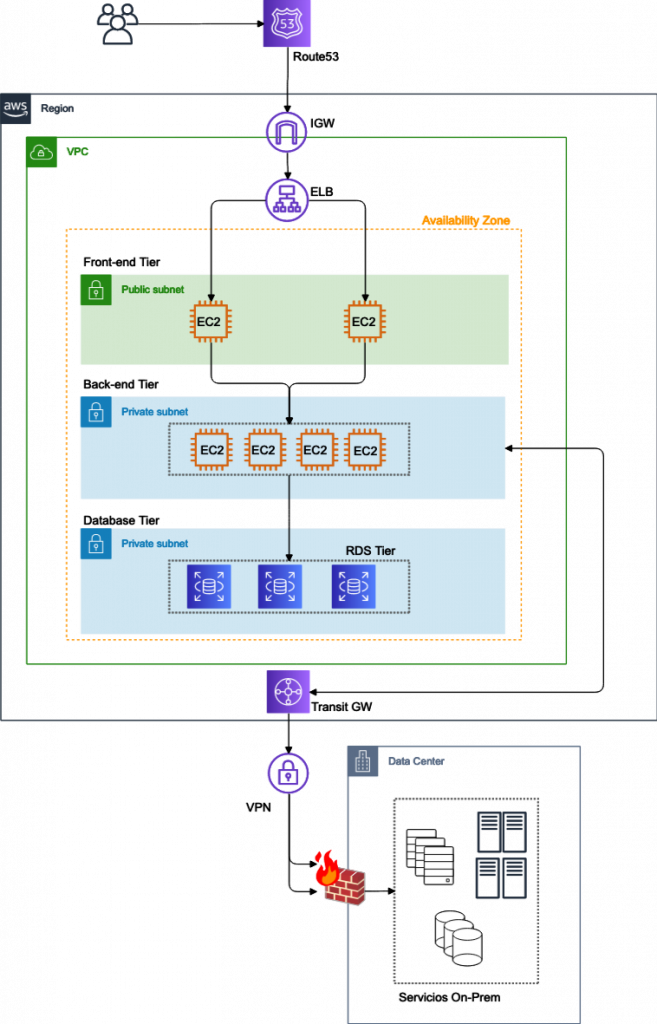

Arquitetura AWS do USJMX

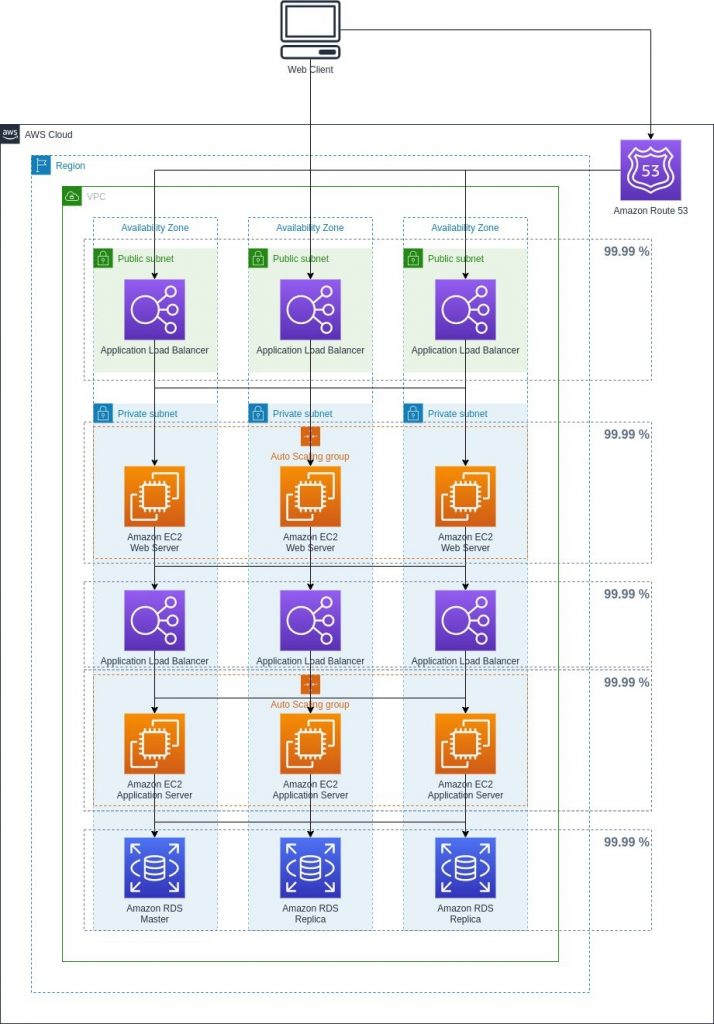

Arquitetura da Amazónia USJMX

Continuidade do negócio no AWS: disponibilidade e resiliência

Segurança USJMX AWS

O AWS USJMX VPS é uma plataforma tecnológica segura e duradoura com certificações e auditorias reconhecidas pela indústria: PCI DSS Nível 1, ISO 27001, FISMA Moderate, FedRAMP, HIPAA e SOC 1 (anteriormente conhecido como SAS 70 e/ou SSAE 16) e relatórios de auditoria SOC 2. Os nossos serviços e centros de dados têm várias camadas de segurança operacional e física para garantir a integridade e a segurança dos seus dados.

Centros de dados AWS da USJMX

O USJMX AWS Cloud opera 35 zonas de disponibilidade em 13 regiões geográficas em todo o mundo e mais 4 regiões online. O UpTime dos centros de dados é 99,95% Tier III+ de acordo com o UpTime Institute.

Características do USJMX Amazon VPS

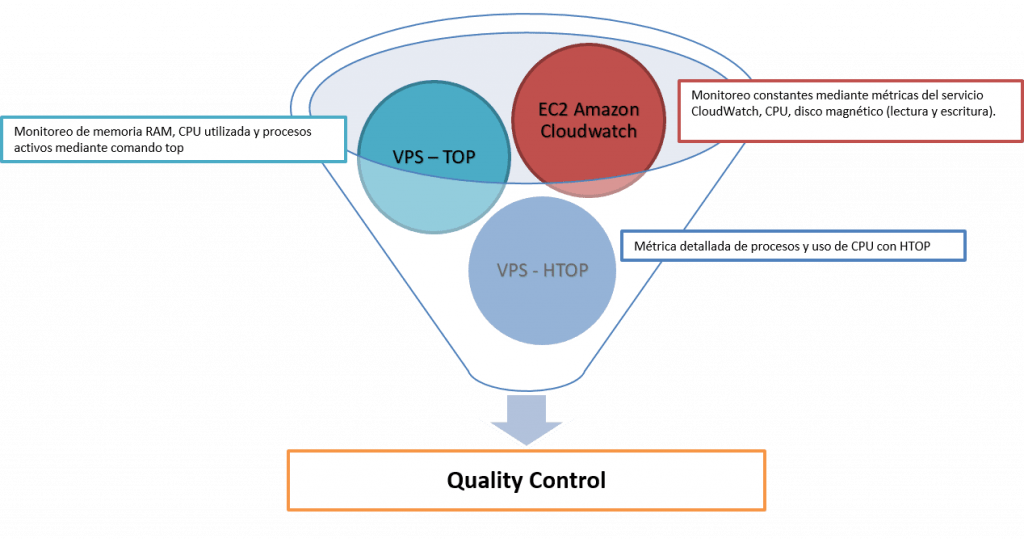

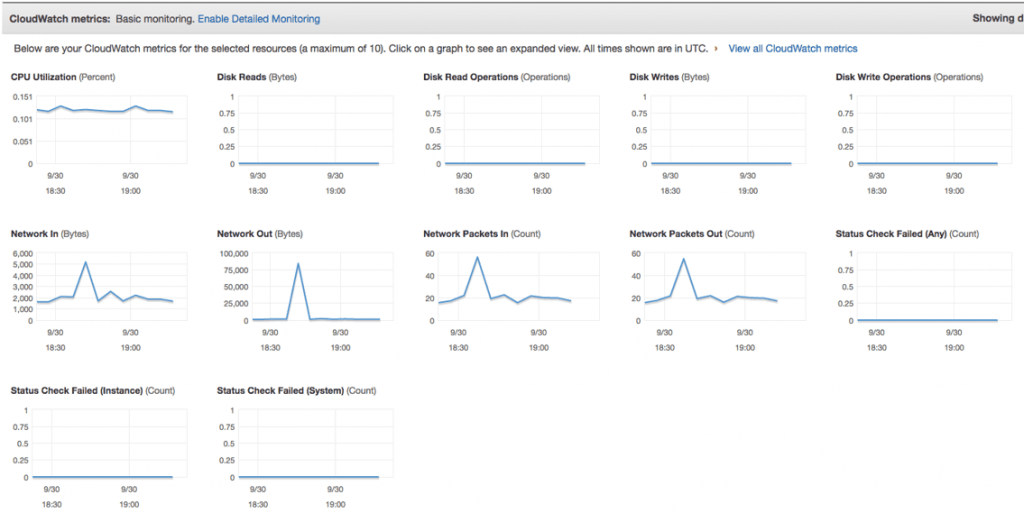

Monitorização USJMX

Estas métricas mostram o desempenho atual do equipamento, pelo que é até possível comparar um intervalo de tempo de 2 semanas.

USJMX Teste de esforço realizado

Stress nos sistemas USJMX e seu desempenho

Segurança USJMX via WS

Dadas as características dos nossos sistemas e implementações, é necessário dispor de uma metodologia robusta e segura para a geração de ligações via web services entre os módulos que compõem as nossas soluções e também externamente com os serviços e sistemas Core dos nossos clientes.

Para este fim específico, considerámos 2 estruturas que nos fornecem as principais características de segurança necessárias para a implementação dos nossos sistemas, para além da encriptação através de ligações SSL seguras (HTTPS) e da integração através de funis VPN, estas estruturas são:

- Apache Shiro

- Protocolo Oauth2 no SpringBoot

Ambas as ferramentas podem ser implementadas de forma independente ou numa arquitetura que combine certas características complementares para chegar a uma implementação que satisfaça as necessidades de segurança do cliente.

Apache Shiro

Características de criptografia do Apache Shiro

Orientadas para a interface, baseadas em POJO: todas as APIs da Shiro são baseadas na interface e implementadas como POJO. Isto permite-lhe configurar facilmente os componentes da Shiro Cryptography com formatos compatíveis com JavaBeans, como JSON, YAML, Spring XML e outros. Também pode substituir ou personalizar o Shiro como entender, tirando partido da sua API para poupar tempo e esforço.

Wrapper simplificado sobre JCE: Java Cryptography Extension (JCE) As APIs de criptografia do Shiro compreendem, utilizam e simplificam os conceitos de JCE.

"Object Orientifies" conceitos de criptografia: Integração das classes JDK / JCE Cipher e Message Digest (Hash). Shiro 'Object Orientify' Ciphers e Hashes, permite através de uma hierarquia de objectos limpa, a implementação por simples instanciação.

Excepções em tempo de execução: As excepções criptográficas são tratadas como excepções em tempo de execução. O utilizador pode decidir se deve ou não apanhar uma exceção de acordo com as suas necessidades.

Implementações de interface padrão: O Shiro fornece implementações de Hash padrão prontas para uso (também conhecidas como Message Digests no JDK), como MD5, SHA1, SHA-256 e outras.

Conversão Hex e Base64 incorporada: As instâncias do Shiro Hash podem fornecer automaticamente a codificação Hex e Base-64 dos dados de hash através dos métodos toHex () e toBase64 ().

Oauth2

Protocolo Oauth2 no SpringBoot

O OAuth2 define as seguintes funções do lado do servidor:

- Proprietário do recurso: o serviço responsável pelo controlo do acesso aos recursos.

- Servidor de recursos: o serviço que fornece efetivamente os recursos.

- Servidor de autorização: o serviço que trata do processo de autorização e que actua como intermediário entre o cliente e o proprietário do recurso.

JSON Web Token, ou JWT: é uma especificação para a representação de reivindicações a serem transferidas entre duas partes. As declarações são codificadas como um objeto JSON que é utilizado como carga útil de uma estrutura encriptada, permitindo que as declarações sejam assinadas digitalmente ou encriptadas.

A estrutura que a contém pode ser JSON Web Signature (JWS) ou JSON Web Encryption (JWE).

O JWT pode ser escolhido como o formato para aceder e atualizar os tokens utilizados no protocolo OAuth2.